Cycles d’innovation des TIC et cycles électoraux

Les systèmes TIC évoluent très rapidement par rapport à la durée d’un cycle électoral. La plupart des matériels et des logiciels ont une durée de vie d’environ 3 à 5 ans. Au-delà, il faut soit les remplacer, soit les remettre à neuf ou à niveau, ce qui peut poser un sérieux problème dans le domaine électoral. Sachant que de nombreux cycles électoraux durent environ quatre ans, un système TIC déployé avec succès pour une élection risque de nécessiter des mises à niveau majeures ou même un remplacement pur et simple pour la suivante.

Lorsque le délai qui sépare deux élections coïncide avec la durée de vie de l’équipement TIC, il faut tenir compte de la pérennité et de l’efficience de son achat, de son exploitation, de son entreposage et de son entretien. Pour éviter les coûts élevés de l’entreposage d’équipements inutilisés, les OGE peuvent louer ceux dont elles ont besoin, les partager avec d’autres pays ou envisager de les réutiliser, de les vendre ou d’en donner une partie à des fins non électorales une fois l’élection passée.

La figure 12 (page 260) compare l’évolution des normes en matière de systèmes d’exploitation, de technologies de transfert des données, d’informatique mobile et d’empreintes digitales à partir de l’hypothèse de cycles électoraux de quatre ans ayant commencé en 1992.

Courbe en baignoire et cycles électoraux

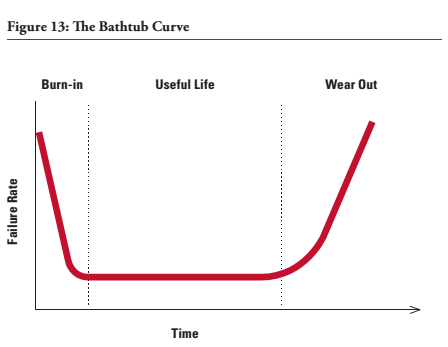

La longueur des cycles électoraux par rapport à la relative brièveté de la durée de vie des systèmes TIC soulève un autre problème, qui saute aux yeux lorsque l’on applique la courbe en baignoire, un concept largement utilisé en ingénierie pour décrire la probabilité de défaillances des systèmes techniques.

Cette courbe commence par une phase de « rodage » dans les premiers temps de l’utilisation d’un système, qui se caractérise par un taux élevé de défaillance lié à son manque de maturité. À mesure que l’on détecte et résout les problèmes, le taux de défaillance diminue. Le système entre alors dans sa période productive et le taux de défaillance devient très faible. Enfin, lorsque sa période productive tire à sa fin, l’usure fait croître le taux de défaillance et requiert la mise à niveau ou le remplacement éventuel du système.

Le plus souvent, la période d’utilisation des systèmes non électoraux correspond à la seconde phase de cette courbe. Mais du fait de la nature sporadique des élections, très souvent la technologie électorale ne sert que peu de temps après son développement. Elle risque donc d’être encore en phase de rodage et de présenter un risque élevé de défaillances. Sa période productive coïncide principalement avec la période entre deux élections pendant laquelle elle n’est pas utilisée, et quand arrive l’élection suivante plusieurs années après, le système se trouve peut-être déjà en phase d’usure ou presque et le taux de défaillance risque d’augmenter.

La courbe en baignoire montre que l’introduction de la technologie électorale requiert une longue période préparatoire pour que sa phase de rodage ait lieu avant le jour du scrutin. L’intervalle entre deux élections doit quant à lui servir à identifier et à appliquer toutes les mises à niveau requises en vue de la période électorale suivante.

Coût total d’exploitation des systèmes TIC

La rentabilité constitue l’un des arguments majeurs en faveur de la technologie électorale. Cependant, l’expérience montre que l’investissement initial à consentir pour l’achat d’un système TIC peut ne représenter que 25 % de son coût total d’exploitation (CTE) au cours de sa durée de vie escomptée. Le CTE correspond à la somme de tous les coûts directs et indirects engendrés par l’achat, l’exploitation et la mise au rebut de l’équipement. Il est facile de le sous-estimer si l’on s’arrête au prix d’achat initial.

Les coûts suivants entrent dans le calcul du CTE des systèmes informatiques électoraux :

- échanges avec le grand public sur l’introduction du nouveau système ;

- achat ou développement des matériels et des licences logicielles ;

- certification et audit du système ;

- sécurisation physique et technique du système ;

- préparation de l’infrastructure nécessaire au fonctionnement du système ;

- déploiement, configuration et essais des systèmes en vue d’une élection ;

- formation du personnel et des opérateurs à l’utilisation du système ;

- fonctionnement de l’équipement pendant l’élection ;

- récupération de l’équipement après l’élection ;

- entreposage et protection du système entre deux élections ;

- récupération en cas de sinistre : préparation de la planification des sauvegardes ;

- remplacements ou mises à niveau, peut-être à chaque élection ;

- mise au rebut des équipements obsolètes.

La difficulté que présente la quantification des points ci-dessus complique l’établissement des coûts précis d’utilisation d’une solution TIC. Il n’est pas aisé non plus de comparer les coûts de différentes solutions informatiques ni d’estimer les économies à attendre de l’automatisation de certaines phases du processus électoral. S’il faut estimer le CTE de façon réaliste et s’assurer les ressources nécessaires pour bien contrôler et gérer l’utilisation de la technologie électorale, il convient de toujours étudier attentivement les promesses d’économies à attendre de l’introduction de nouvelles technologies ou de différents types de technologies.

Sécurité des TIC et coûts y afférents

La sécurité des TIC ressemble à la médecine préventive : c’est quand elle cesse de fonctionner que l’on sait si elle fonctionne et si elle fonctionne bien. En outre, la sécurité parfaite n’existe pas. La sécurisation des systèmes électroniques est une course entre ceux qui tentent de les protéger et ceux qui sont prêts à investir pour s’y introduire illicitement. Les parties prenantes exigent souvent les normes de sécurité les plus strictes possibles pour la technologie électorale, le principe même de démocratie étant en jeu en cas de défaillance grave ou de manipulation. Mais les niveaux de sécurité optimaux coûtent cher. Chaque OGE doit déterminer, en consultation avec toutes les parties prenantes électorales, le niveau de risque auquel ses systèmes informatiques sont exposés, la probabilité d’une défaillance ou de divers types d’attaques, les conséquences d’événements de cette nature ainsi que le niveau nécessaire, possible et justifiable d’investissement dans la sécurité.

Les systèmes basés sur Internet soulèvent des préoccupations supplémentaires car ils sont connectés à un réseau public et donc exposés à des menaces inconnues ainsi qu’à des capacités de nuisance tout aussi inconnues. Dans cet environnement évoluent non seulement des acteurs nationaux mais aussi, puisqu’il est en ligne, des gouvernements et des pirates informatiques étrangers.